Und plötzlich stand ein nackter Mann im (virtuellen) Klassenraum. So geschehen in Norwegen, wo sich Unbekannte in eine Videokonferenz einer Schulklasse gehackt hatten. Benutzt hatte die Schule die Software Zoom. Nachzulesen ist die Geschichte auf der Website von bee-secure.lu, der luxemburgischen Initiative zur sicheren Nutzung von Informationstechnologien. Bee Secure hat dabei auf die Probleme mit dieser mittlerweile sehr beliebten Anwendung aufmerksam gemacht.

Wenn eine nicht autorisierte Person in böswilliger Absicht an einer Zoom-Besprechung oder Chat-Sitzung teilnimmt, spricht man von „Zoombombing“. Laut der Plattform für IT-Sicherheit StationX habe es mehrere Fälle gegeben, in denen Eindringlinge Konferenzen „angriffen“ und dort Hassreden und pornografisches Material veröffentlichten. Sogar das amerikanische FBI habe schon eine Warnung an Nutzer herausgegeben.

Unter den Opfern befinden sich Unternehmenssitzungen, akademische Einrichtungen und informelle soziale Gruppen. In Großbritannien gab es Berichte über einen Zoom-Chat für Fans der BBC-Radio-4-Soap „The Archers“, der mit „Pornografie und Nazi-Hakenkreuzen“ bombardiert wurde.

Es scheint mittlerweile sogar eine Zoombomber-Gemeinschaft zu geben. Zoombomber hätten Zoom-Meeting-IDs ausgetauscht, Hacking-Angriffe über Online-Foren koordiniert und ihre Zoombombing-Angriffe sogar auf TikTok und YouTube aufgezeichnet.

Zoombombing einfach gemacht

Hacker sollen sogar ein Programm entwickelt haben, das Zoombombing noch einfacher macht: „zWarDial“ nennt sich ein automatisiertes Tool zum Auffinden offener Zoom-Räume und Meetings. Es soll in der Lage sein, 100 Zoom-Meetings in der Stunde aufzuspüren.

Zu den böswilligen Absichten der Hacker kommt noch dazu, dass viele Benutzer es versäumten, ihre Sitzungen mit einem Passwort abzusichern. Als Reaktion darauf führte Zoom standardmäßig einen Passwortschutz und „virtuelle Warteräume“ ein, eine Art von Sicherheitsmaßnahmen, die StationX zufolge ohnehin hätten vorhanden sein müssen.

Zoom ist eines von vielen Cloud-basierten Videokonferenz-Tools. Die kostenlose Version bietet eine unbegrenzte Anzahl von Sitzungen, einschließlich Mehrparteiensitzungen von bis zu 40 Minuten Länge. Darüber hinaus gibt es drei Premium-Preisstufen (Pro, Business und Enterprise), die verschiedene Vorteile für Unternehmen bieten wie z.B. die Möglichkeit, Meetings aufzuzeichnen. Außer der Benutzung über einen Computer (Windows und MacOS) gibt es entsprechende Apps sowohl für Android- als auch iOS-Mobiltelefone. Es gibt ebenfalls Erweiterungen für die Webbrowser Chrome und Firefox.

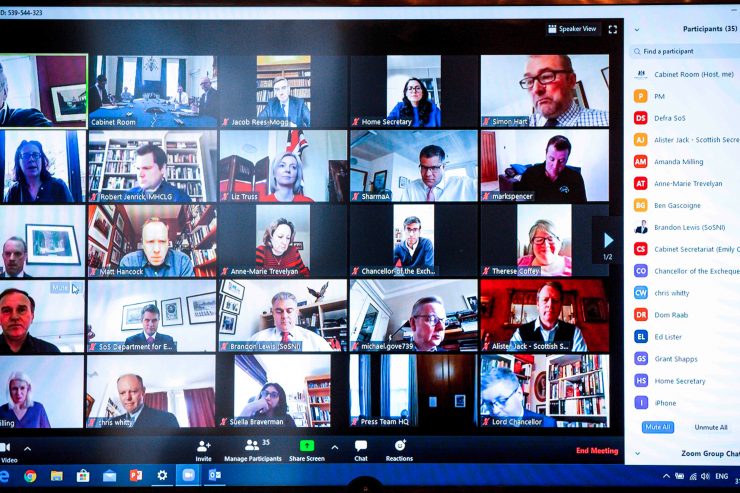

Details zu den Sicherheitslücken gibt es auf der Website von StationX. So erfährt man dort, dass Zoom zwar offiziell behaupte, sein Konferenzdienst sei „end-to-end verschlüsselt“. Normalerweise versteht man darunter, dass die Kommunikation zu keinem Zeitpunkt während der Übertragung abgefangen und entschlüsselt werden kann. Wegen dieser scheinbar sicheren Verschlüsselung wurde das Programm von zahlreichen sicherheitsbewussten Anwendern benutzt, u.a. sogar von der britischen Regierung.

Veraltetes Verschlüsselungsverfahren

Untersuchungen von Citizen Lab (ein interdisziplinäres Labor an der Munk School of Global Affairs der Universität Toronto, Kanada) hätten aber gezeigt, dass die Verschlüsselung von Zoom-Meetings nicht dem entsprach, was offiziell behauptet wurde. Vielmehr ver- und entschlüssele das Transportprotokoll von Zoom Audio und Video mit einem veralteten Verschlüsselungsverfahren, was in diesem Fall bedeutet, dass abgefangene Bilder sichtbar bleiben.

Aber mehr noch: Bei Testanrufen zwischen zwei Teilnehmern in Nordamerika beobachtete Citizen Lab, dass Besprechungsschlüssel über Server in Peking gesendet wurden. Diese Kombination aus hochkarätigen Benutzern, Mängeln bei der Kryptografie und Servern in China wurde als potenzielles Risiko für nationalstaatliche Angriffsversuche bewertet.

Des Weiteren soll die iOS-App von Zoom sogar Informationen an Facebook geschickt haben (z.B. die Zeitzone und die Stadt des Benutzers), selbst wenn der Benutzer kein Facebook-Konto hatte. Diese Tatsache wird in den Datenschutzrichtlinien von Zoom nicht erwähnt. In diesem Fall hat sich das Unternehmen allerdings bereits entschuldigt und ein Update der iOS-App herausgegeben.

Tipps für eine sichere Nutzung

– Wählen Sie private Konferenzen und nutzen Sie die Wartezimmerfunktion, um die Kontrolle darüber zu behalten, wer an der Besprechung teilnimmt.

– Wenn alle vorgesehenen Teilnehmer anwesend sind und die Sitzung begonnen hat, sperren Sie die Konferenz für Außenstehende.

Sie müssen angemeldet sein um kommentieren zu können